浅谈VPN技术及原理

前言:

之前应该听过很多技术名词,像Shadowscoks,蓝灯,VPN,第三方固件路由器,SSR,V2Ray,Trojan,VMess,BGP线路,CN2线路,IPLC线路,PCCW等等 ,但都只是听过,本文是从基础角度来探寻各种技术的底层以及实际使用中可能会遇到的问题。参考自电玩科技AK,由tim-qtp整理。

提示

本文只从技术角度了解有关VPN及各种协议原理,只提供关于VPN(虚拟专用网络)技术的科普与信息分享,不过多讨论政治元素,仅供学习和参考之用。文中所述内容不代表任何法律、技术或安全建议。请务必遵守所在国家或地区的法律法规,并尊重网络服务提供商的使用条款。

你可能遇到过这些问题,比如说你有多个设备要翻墙,但有些设备装不了这些翻墙软件;或者说你有家用游戏主机需要连外服下载游戏更新,还有Oculus的虚拟现实头显怎么翻墙;外服游戏是否能通过翻墙来实现加速,以及VPS除了科学上网还能干嘛,等等这些话题。

GFW,Great Fire Wall,防火长城。

网络审查制度不等于GFW,网络审查制度针对的是所有的互联网那个流量,国内网站会受到政府的直接干预,被要求自我审查,自我监管,甚至关闭,大陆的网站都要强化配合; GFW的主要作用主要在于分析和过滤境外资讯和互相访问;

08年奥运会前夕,恐怖组织在Facebook上策划,协调并实施了对我国西北地区的一个恐怖袭击,中国政府当时要求Facebook配合审查,但Facebook以尊重保护用户隐私为由拒绝了,同时Google也以用户安全为由拒绝了中国政府的要求。大陆政府就不让你们这些不愿配合的外国公司在中国展开业务。

经过了一段时间的规范化,导致一些本不涉及政治和国民安全的互联网服务,比如成人网站也被封了。

但是我们要理解审查制度的真正用意,以及一些隐形的优势;

所以现在看来,是合理的,人们没有独立判断的能力,人云亦云。如果真的没有审查制度,很多人才会真的被洗脑。

对错要相对的看,OK,原因到此为止,开始讨论技术部分。

1、GFW原理:

- 关键字阻断,污染DNS,传输的数据流里面包含一些敏感词的时候就会被中断连接。

- 还会在某些特定的IP服务器的主机的特定端口,进行端口阻断,来切断VPN或者是SSL的链接比如443,22这些端口

- 经过一些时间的运作,GFW还会把记录到的大量IP地址进行屏蔽,导致大量国外网站被封锁。

- 随着时间的推进,还会有很多新的方式来阻断连接,同时我们也会采用新的方式来突破这个封锁,这个博弈,就是现在的现状

所以我们根据它的工作原理判断出,只要通过一台符合GFW认为合理的服务器作为中转,来替代我去做我想做的事,然后把结果告诉我,全部过程加密。这套逻辑也正是很多初期http代理,VPN,SSH代理这些突破封锁的实现方式。

这样一来就完美规避调了GFW一切有效探测手段,首先我的流量不再试明文,而是加密数据,GFW看不到我的关键字,第二是DNS解析的时候,发现我访问的对象是你允许访问的服务器,而不是Google,那么DNS也正常解析。

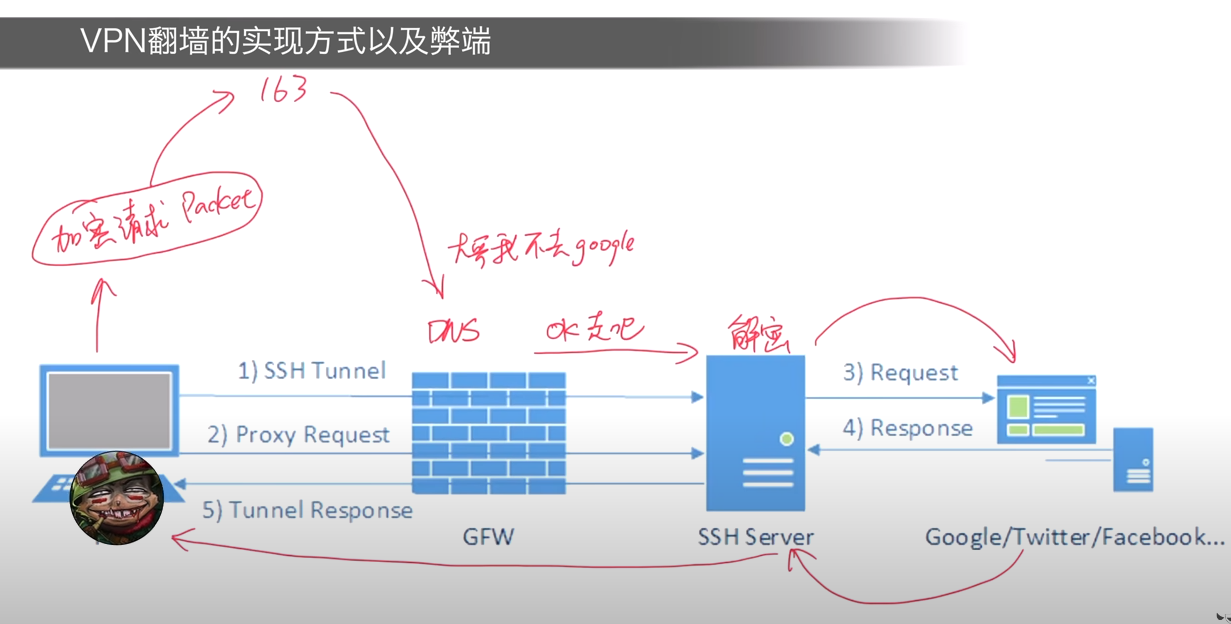

但是GFW逐渐发现,越来越多的流量都是类似的模式,先发送一个数据包请求和一个服务器建立这种加密连接,然后紧接着一个代理请求,这就是传说中的特征。

VPN和http代理曾经一度非常流行,后来由于太多用户使用这种方式,所以GFW根据这些特别有特征明显的流量做了两件事,如下:

2、Shadowscoks的出现是个拐点:

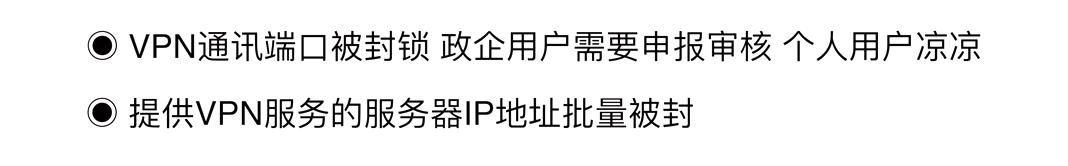

引出了一个把代理服务器拆分成本地和远程两个的这种概念,实现经过GFW的流量全部加密,从而消除明显的的这个流量的特征的这个概念,

后来衍生出的SSR,v2ray这些都是基于类似的原理

本地服务器指的是,电脑或者手机上装的Shadowsocks翻墙软件,当然也可以是你的翻墙路由器,或者是软路由这些硬件,形式有很多种,但是逻辑是一样的;

目前加密方式和算法 基本都是在GFW墙这个位置,用于伪装和消除特征;

为什么GFW不封锁所有的国际加密流量,因为百分之九十九的通信流量都是正常的需求;

和VPN翻墙的方式最大的区别在于VPN的特征很明显,过墙的方式很遵循一个固定的套路,都是先发送一个建立加密通道的数据包;

Shadowsocks则是在本地完成加密,过墙的数据已经是加密数据了,所以GFW无法探测到固定的模式和特征。

3、多种翻墙模式的利与弊:

需求场景

- 第一,假如我是轻度用户,只用手机就想看看YouTube啊,Facebook,Twitter之类的,怎么翻墙最合理?

- 第二,如果我是重度用户,家里有多台电脑,可能多台手机,平板啊,或者是家用游戏主机啊,以及VR头显,都要翻墙,除了访问这些网还想看流媒体,比如说HBO或者说Netflix,那么我多台设备都想翻墙,怎么翻墙比较方便?

- 第三,我到底需不需要软路由这个东西

- 第四,为什么我的电脑打开了所谓的全局代理但是游戏无法实现加速,又或者windows商店以及UWP应用以及一些特殊的软件依然无法翻墙

翻墙方式的几种分类

软件 硬件 和网关模式

1、软件

VPN(Virtual Private NetWork)虚拟私有网络,最早应用在一些大公司,根据私密通讯的需求产生的,比如公司想要比较安全私密的这种方式沟通,但是又不想租用或购买跨国的网络专线,性价比太低了,所以VPN就是一个不错的选择;好处是,端对端加密,避免通讯流量被中间劫持之后泄密。

VPN方式很早就可以被GFW完美的探测并封锁,所以现在用VPN基本非常不安全了,至于为什么很多公司还在销售VPN,那是因为有不少机构还是需要VPN来做正常的工作生产。而且我国的监管部门是可以批准授权使用VPN的,前提是你要申请报备并且通过,这就导致很多私人用户只能去购买这种不可不可靠的VPN服务,而且一些无良的小厂自己架设完VPN服务绑定至少半年或一年套餐的形式卖给你,你可能正常使用几天,运气好的话,几周,几个月说不定什么时候你就不能用了。这个VPN的服务器IP就会被记录,然后被封锁,你的钱就打水漂了,然后呢这些VPN供应商就跑路了,很多都会改一个公司名字回来再圈一波钱,狭义的VPN已经非常不安全了,不要再用了,随时可能会被封。所以个人用户这种方式不推荐。

Shadowscoks,ShadowscoksR,Shadowrocket,V2Ray,Clash,Surge及其衍生,其中的加密算法,AES,ChaCha20,RC4,MD5,以及后面的VMesh,WebSocket+TLS,几十种,都不能保证绝对的安全,都是阶段的;GFW不会解密你的加密流量,而是通过各种方式来判断流量的意图;其中Shadowscoks,ShadowscoksR,即是协议,又有同名软件; 有些软件支持的协议多,有些软件的执行效率高;有些软件执行的协议少,但是支持的协议比较新,都有不同的特点。但是本着一个原则,越新的协议和加密算法,往往就意味着相对的安全,越难以被GFW探测到。但并不是说协议越新,加密方式越复杂就越好,老协议就不行,No!就越好,老协议就不行,这是两个概念。举个例子,原版的Shadowscoks协议依然有很多人还在正常使用,而WebSocket+TLS这种还有VMesh这些比较新兴的相对复杂的这种加密方式,如果部署在路由器或者是性能较差的手机上,由于执行这个加密解密算法对设备的功耗啊还有算力都是一种挑战,不一定就能更好的满足你的需求,要根据自己的需求去选择。

软件方式的翻墙,有一个比较明显的缺点:大多数的软件,都没有那么高的底层权限,只能代理应用层的网络流量,就算你打开了全局代理模式。全局的意思是指:作为翻墙软件本身,所接管到的所有的流量,全部转发到代理服务器;但是有些软件跑在系统层,权限更高,甚至不遵循操作系统的代理规则,根本不把通讯流量交给翻墙软件接管;比如说Windows应用商店下载的UWP应用,包括应用程序商店本身;(深有体会,开了代理,不管是全局、规则、直连微软商店根本加载不出来)有些翻墙软件功能比较全面,有虚拟网卡功能,能够在硬件层模拟出一个虚拟网卡,强制接管所有的出口流量,真正实现全局代理;

TUN/TAP工具,强制接管指定程序的网络流量走虚拟网卡,通过SS代理转发流量,比如SSTAP这类软件;

2、硬件:

也就是路由器翻墙,真正意义上的全局代理;

它独立于电脑设备,能够强制接管所有出口流量,无视计算机操作系统或应用程序的代理规则,从而实现真正的全局代理。

缺点是:路由器的CPU只够路由功能,大量的加密解密运算,导致的结果就是你的网络通讯会产生卡顿,带宽跑不满,宕机;

3、软路由:

也就是改造过的路由器 ,和民用级和商用级路由器不一样,因为它的性能极佳,相当于一个小型计算机,可以再上面装操作系统;

甚至可以改一个计算机作为软路由来实现这个网关模式;

所有网络设备均可翻墙;

通讯流量也不再限于只能代理Web流量或者是应用层流量;

缺点是比较贵,入门级动辄几百上千;配置繁琐,涉及到虚拟机,Linux这些知识;稳定性(真出问题就会觉得,网络架构越简单越好);日常维护相对繁琐,固件更新,更换节点,都需要进后台调试

当然对接触过开发或者IT类的人来说,问题不大!

4、网关方式:

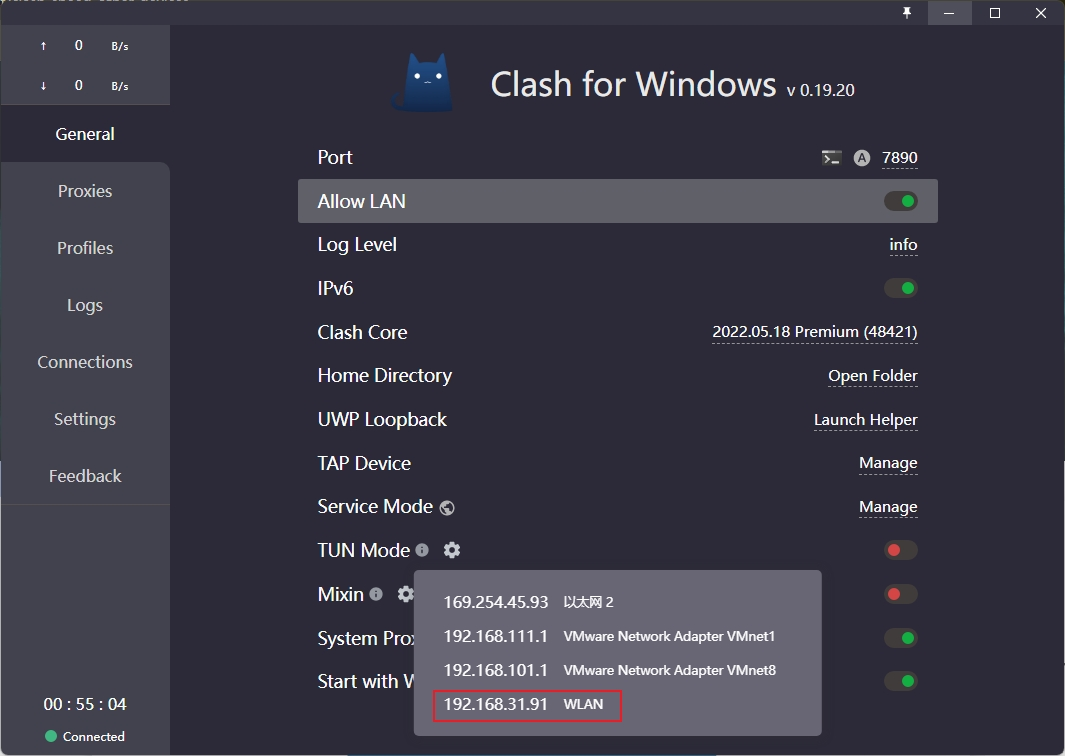

在局域网里面,通过一台跑了软件(比较有代表性的有:Windows下的Clash和Mac下的Surge)计算机,当做网关,来实现路由器功能,更软的软路由;可接管局域网里面所有网络设备的所有流量同时翻墙。

提示

小操作

clash有局域网模式

电脑和其他设备连接到同一个wifi下,开启一个,另一个配置代理ip地址可以不连clash就可以实现代理

可以发现手机上了没连也能看,一定要利用好这个功能!

以后租房了,可能会考虑用一台多余设备长期开机来保证网关模式的运行。

4、翻墙服务器的部署过程中的线路问题:

CN2线路:

China Telecom Next Carrier NetWork的缩写(CNCN),中国电信下一代承载网络,相比于现在用的老一代的163骨干网,更加通畅,也搭载了很先进的QoS技术,主要面向政企大客户,来保证高质量的国际访问;

Qos的全称是Quality of Service,服务质量;Qos能够识别网路中的流量的需求,需要延迟低的服务优先通行。 比如说对带宽没有太大的需求,但是需要低延时的游戏通讯数据;以及需要大带宽,但是延迟没有特别需求的流媒体数据,都可以同时得到满足。

拥QoS的网络能够动态的根据服务内容来调节网络带宽的通畅性,这一点在163骨干网是做不到的,各种服务和流量跑在没有Qos的网络里,不分优先级,再加上用的人多,网络拥堵很严重,这就是为什么你直连外服打游戏会很卡,掉包的原因。就是因为我们普通民用的带宽走的都是163的老骨干网线路。

被“QoS”,描述自己翻墙后,网络出现卡慢,断线的情况,原理上讲,其实就是被QoS服务,针对流量优先级限了速。

QoS是CN2最大的特点和优势之一,但是CN2价格非常高, 个人用户很少;

CN2的线路包括两种类型:

CN2GT(Global Transit): 便宜一点,但是出国线路拥堵程度比较一般;CN2GIA(Global Internet Access):最贵,最好,出国线路最通畅,理论上也是最稳定的;

还是很慢的原因很可能是出国走的是CN2,回来走的还是163; 所以买的时候问供应商是单向CN2还是双向CN2;有些游戏加速器是用的CN2,但是具体是CN2GT还是CN2GIA,它也不说;但是体验更好的一般是比CN2优先级更高的线路;

BGP协议:

全称是Boreder Gateway ProTocol,边界网关协议,BGP机房一般也称多线机房,采购VPS或者机场服务器的时候会出现;

BGP可以自动识别你的线路是电信,还是移动,还是来联通,并且自动使用最适合你连接服务器的线路,而且当前网络不通的时候,还会切换到其他的线路来连接服务器;

GCP,AWS,Azure三大巨头:

- GCP:Google Cloud Platform,以数据分析和 AI 见长。

- AWS:Amazon Web Services,全球市场份额最大,服务种类最全。

- Azure:Microsoft Azure,适合企业级用户和混合云场景

这三个不是特别推荐,其中各有各的问题和特点,Google流量贵,Azure申请麻烦,Amazon流量可能少,或者这些东西可能要用到双币信用卡来支付,有些门槛。而且这三家都不是针对国内市场做业务的,针对的是全球,所以会时不时抽下风,都是正常情况,尤其是敏感时期。

PCCW:

香港电讯盈科提供的线路,到大陆的线路走的是PCCW自己接的直连; 香港这个位置很好,网络很发达,很多供应商也在香港这个位置租售主机,还有HKT,HKBN这些等等,目前PCCW是最好的;

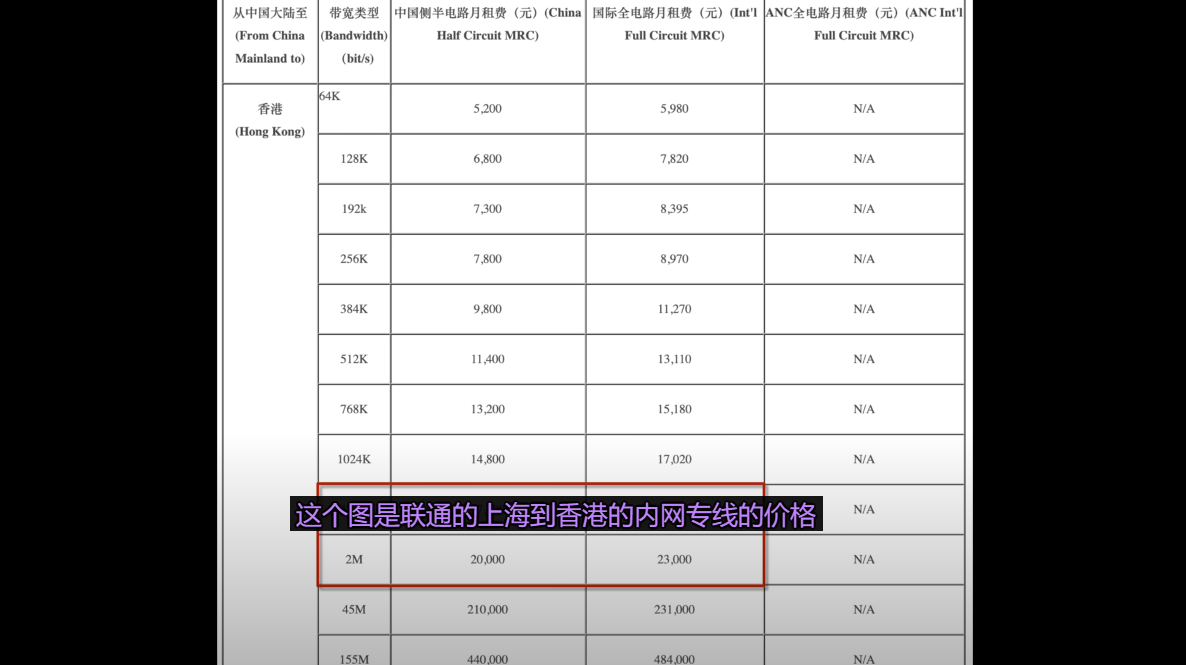

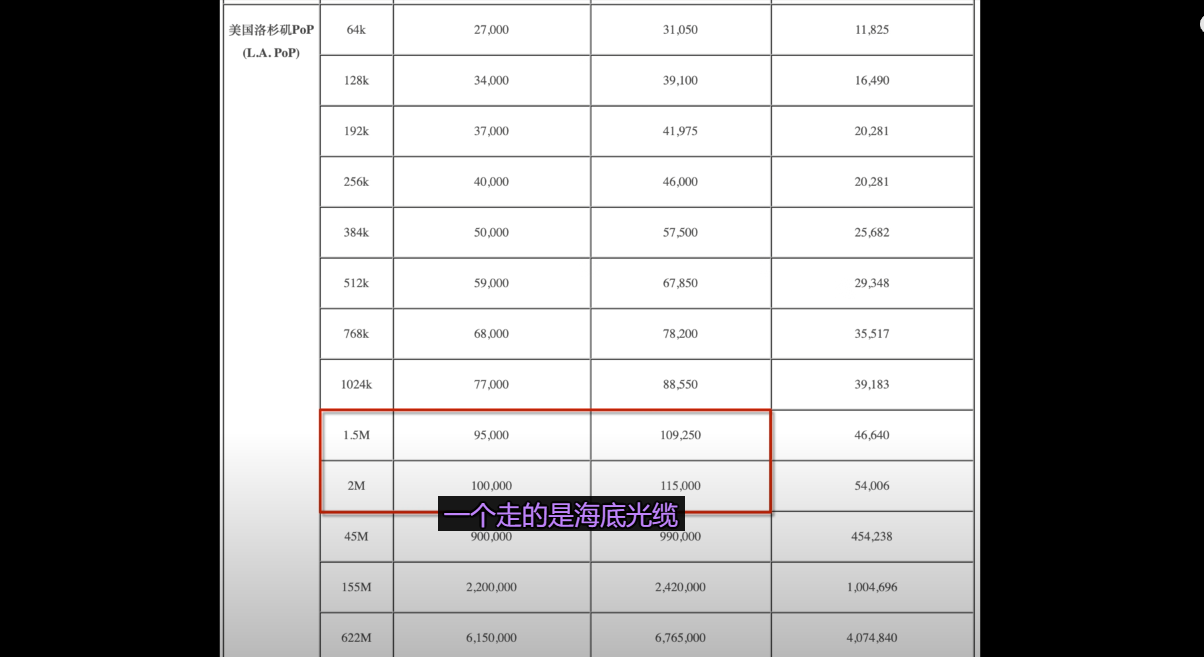

PLC:

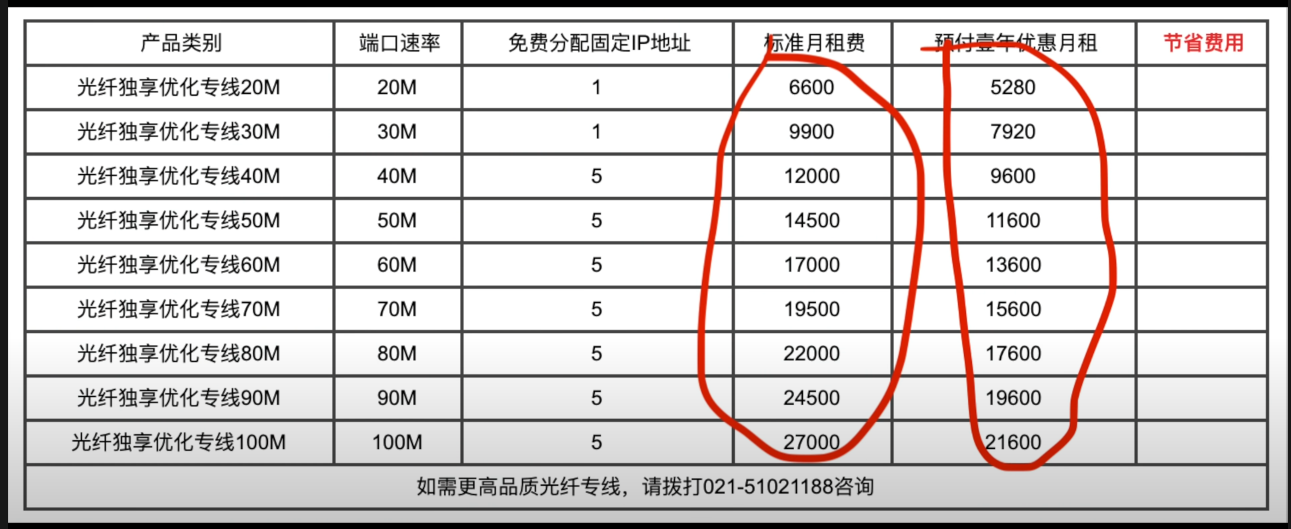

International Private Leased Circuit,国际私有租用线路,传说中的专线,巨牛,奇贵,动辄几千上万一个月租金,

即使是从供应商那里买来,和别人合用,价格也比其他线路贵几倍以上,而且往往带宽小,流量低;

不过GFW审查,IPLC不过墙;

最好的方式是你自己通过学习相关的知识,自己去做判断和实验,然后挑选出适合自己的主机和线路,所以挑选一定不要随便听一个YouTuBer推荐!

而且人家机场主机和线路出现问题以后,会有专人来处理,也有很多应急的备用预案,这都是自己搭建VPS不具备的,人家线路也多,你VPS能买几条线,出现问题你能来回切换吗~

5、机场还是VPS?:

- VPS,首先挑选VPS主机,大多数日你选择Linode,Vultr,或者是BandWagon,知名度很高;

- 接下来是挑线路了,BGP之类的,如果用伪装的方式,可能还要买域名,改A记录等等,用SS或SSR没几天也会被封,因为这几年GFW对一些大的,海外服务器供应商做了一些重点统计和监控;如果还用一些过期的,或者不太安全的加密方式,很快就会被封IP; 机场就会好很多,因为有正确的应对方式,IP用的也不是重点被监控的; 所以目前对绝大多数人来说,主流的翻墙方式依然是原版的SS;试错成本会很高,被封IP后和供应商换IP,有的可以,有的不可以,还有一些需要额外付费,比如以前可以免费换IP的BandWagon,现在也收费了,大约是10美金一次。然后,你折腾VPS的成本只会越来越高!

- 一些人被迫放弃VPS,转向这些年口碑比较好的V2Ray,(VMess,Websocket-TLS,Trojan);

- 又开始换加密方式,或者是部署锐速或BBR这样的加速工具;

- 一直会出现新的问题,会导致服务器断连,甚至原因都找不到。

谁在用VPS:

写代码的,搞网络的,经常调试程序的,或者是建站的,这些人可能涉及到境外服务,所以自己搭了个VPS玩玩儿,顺便翻墙,出现问题,也都有能力去解决。

第二类人本职工作不是技术类的,是一帮,爱折腾的发烧友,他就觉得自己有个VPS,做服务器很溜,一边折腾一边学习Linux,他的乐趣就在这儿,好不好用先不说,对他们这群人来说,哪怕是花再多的时间,花更多的钱,他也乐意。即便是看Youtube有个几十兆带宽就能看4K乃至8K,但是看到自己的VPS线路能够在Youtube上就是能跑出几十万分儿。或者是在spaceTest上测速,能标满自己500兆本地的带宽,他们就跟发工资了一样开心。你就看,Youtube上面做的比较大的那几个,Youtube天天都在搞测速,秀秀宽带,完全不太考虑实际情况,我反正不明白,Youtube上跑出几十兆带宽,跟跑满几百兆带宽有什么实际区别。

第三类人,这类人就很搞笑了,他们自建VPS是为了搭机场,开始的时候一台主机一个线路卖给几个人,然后多台VPS,卖给多个人,卖给更多的人,慢慢滚雪球,接下来就看能力了,有技术的,做的好的慢慢扩大生意,没技术的做的不好的,慢慢就死了,收了钱肯定是不会退的,这里面有能力的人,简直是极少极少,万中无一,而且他们的目的,就是为了赚你钱,所以什么阿猫阿狗都有,甚至还有不少现学现卖的,我就认识好几个这样子的。之前还问我怎么怎么建VPS简单教了他们之后,没过几天发现他们。在网上开始运作机场了,所以我对小机场的情况,可以说是太了解了,这个话题等下给你们讲。接下来就是第四类人。

这类人,不想学Linux,也不太懂技术,也不太懂网络,完全不知道接下来可能会遇到什么问题了,就觉得跟着网上的教程做好了,然后每个月只需要几美金就能稳定可靠的翻墙了,其实这部分人才是绝大多数。

说说机场的情况,机场的用户,大多数都是直接上网搜或者是靠身边朋友推荐,大概率会被一些免费,便宜的噱头机场吸引,然而他们不知道,多数情况下这些机场,就是刚才我说的那些阿猫阿狗的小机场,完全没保障,挑选套餐的时候发现,免费和便宜的月付的这个套餐全没了,心想可能太火爆了,于是赶紧付费,花好几百买那种半年一年的那种服务,用了几天之后发现不是很稳定,还凑合用了,没过多久,发现所有的节点都不能用,网站也打不开了。不好,阿猫阿狗跑路了,然后就换了一家机场,大概率,也是个没啥积累的小机场,没过几天同样的情况也发生了,于是就得出一个结论,妈的机场都不靠谱,而且因为不太懂,某天听别人说机场不安全,人家窃取你的流量信息,能通过技术手段搞到你的账户密码,甚至银行账户信息,或者是听新闻说什么机场主被一窝端所有用户信息都泄露了,警察抓了好几千人,你就不敢更不敢用机场了?接下来可能就开始想折腾VPS了,就跟围城似的折腾VPS的被迫尝试机场被小机场坑的又想折腾VPS,哎!

毒药的网站 https://www.duyaoss.com/ 各机场多地测速

讲偏了,回到主线!

6、协议之战

原版SS,SSR,V2Ray的WS+TLS还是torjan?

先说,GFW的封锁机制非常非常复杂,涉及到判断流量头,判断特征,判断IP,判断端口,判断数据量大小和长短,判断TCP长连接的时长,甚至还通过被动监听和主动嗅探; 还有政治敏感期的主动人工干预。

对于协议的差别来说,如果你的代理服务器本身都不安全,不管你用什么协议,shadowscoks,v2ray还是trojan,都一样不安全;

开始正题:

先说shadowscoks协议

shadowscoks是继VPN这种曾经的主流的翻墙的手段被确认能够被GFW精确识别和封锁之后,后面的一切代理服务器中转的这种翻墙方式包括ShadowscoksR,v2ray和trojan这些的始祖。

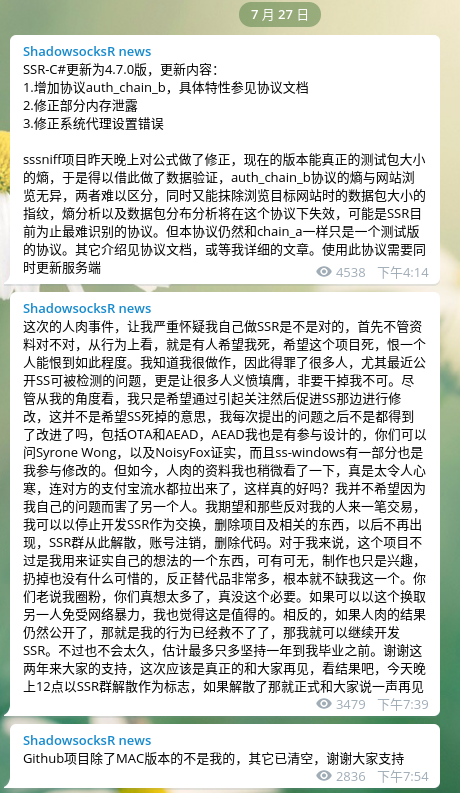

从我作为开发者的角度来看,shadowscoks简单粗暴,直捣黄龙,极度美学,从写程序的角度来看,就是直接奔着解决问题去的。这是优点,同时也是缺点,因为太过简单粗暴。很多人说shadowscoks的协议的流量已经可以被GFW精确识别,因为作者已经被去被请去喝茶了如何如何,所以建议你用ShadowscoksR或者是v2ray,这个情况我的理解并不完全是这样,首先,没有人能够明确的告诉你,那某个协议是不是已经被精确探测并封锁了。

其次。流量的探测和封锁涉及到多个维度的可能性。比如说,某些IP段重点被探测和监控的情况下,可能某个协议流量暴露出特征,GFW会立刻采取封锁。对那些没有被重点关注的IP地址来说,即使暴露暴露出了一定的特征,出于防止误杀和误判的这种可能性,可能也不会采取措施。

刚才提到的某些IP段指的是一些大型的VPS供应商,他们的IP都是批量的,面对GFW的时候很无力,重点被关注不说。一封就是一批,这也造成了很多人被VPS被封之后都会责怪到shadowscoks协议的头上的原因。又或者说,即使理论上一切的shadowscoks流量GFW的确可以精确探测,但是可能并不会封锁,因为你翻墙只是看看,不涉及到政治的网站和新闻,GFW知道你的行为可能也不会管你,这种情况可能也是有存在的可能性的。

又或者你的流量特征到底达到一个什么样的水准才会被GFW封锁?到现在也没有一个人能够权威的告诉你一个准确的定论。这里插一句,早期的shadowscoks协议确实存在技术漏洞,涉及到采用非AEAD的加密的流量,会被主动探测,并且在GFW那里会得到一个100%流特征的一个服服务器反馈,这个是个漏洞,属于特殊情况,已经被修正了,我这里说的shadowscoks指的是采用了这种AEAD的加密方式的更新过之后的协议。

Shadowscoks拥有最快的RTT,通讯延时,因为数据包在握手时用时最短;

后面的V2ray和trojan,在机制的限制下,RTT次数一定比shadowsocks要多的;

SS的前世今生:

https://github.com/imbaiye/ShadowsocksBio

https://shadowsockshelp.github.io/Shadowsocks/Shadowsocks-wiki.html

下来是V2ray协议

开发者点角度看,V2ray是个极具弹性的平台,支持的协议和算法多,机制和算法也多,从写代码来看,它是通过这里加一笔那里加一笔点的方式,来解决潜在的可能出现的安全性问题;

加解密性能方面,由于原创的vmess协议,加tls两次加密,CPU占用也高,不适合部署在路由器和老旧的CPU型号的手机上;

这里着重说的是vmess+websocke+tls这种情况,确实是最稳定的方式之一,即便是在6月大扫除;

在GFW看来,和其他正常HTTPS流量差不多,那么早期就会有人吹爆这种方式; 但是如果GFW主动探测们就会发现,流量的目的是没有任何一个网站; 所以这就开始体现V2ray弹性的地方了,很多人在它服务外面再加一层真正的网站作为掩护伪装;

天天盯着一个网站看,那好,你访问的是正常网站; 但是再过一个月,我靠你当我傻啊,谁上网天天盯着一个网站看,这不就叫特征吗!

相关信息

一旦有了成熟的利用AI和大数据分析特征的方式,一切所谓的协议和加密都只是暂时的

总结一下,v2ray的协议和加密算法,相比SS,的确在安全性和潜在的对抗GFW封锁能力上要强一些。

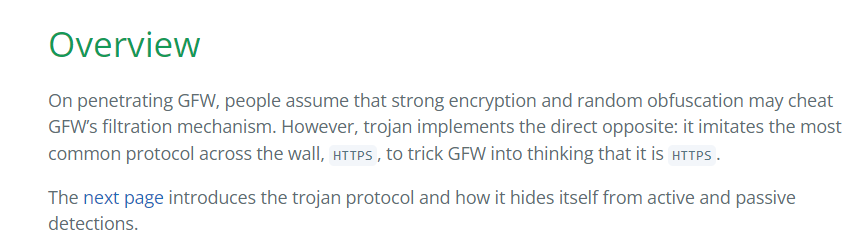

最后是torjan

它解决了v2ray什么缺点:

- 解决了复杂部署难度大的问题,走的是轻量化的解决方案,定死了,通讯协议只有一种就是

websocke+tls,不像v2ray支持那么多协议;那意味着你弹性就差,比较新,电脑上支持,不代表手机上也有成熟的客户端可以用。 - 在v2ray的vmess和tls的两层加密结构里,剥离了一层,只用到了tls,tls非常成熟,政府和银行用的都是tls,随着1.3版本的出现,加密角度来看,安全性几乎是不被强行解密的;

- 不支持反代理;

trojan protocol

在突破防火长城(GFW)的过程中,人们通常认为强加密和随机混淆可以欺骗GFW的过滤机制。然而,Trojan协议采取了完全相反的策略:它模仿墙内最常见的协议——HTTPS,以此欺骗GFW,使其误以为这是HTTPS流量。下一页将介绍Trojan协议及其如何隐藏自己,以躲避主动和被动的检测。

7、VPN才是主流?

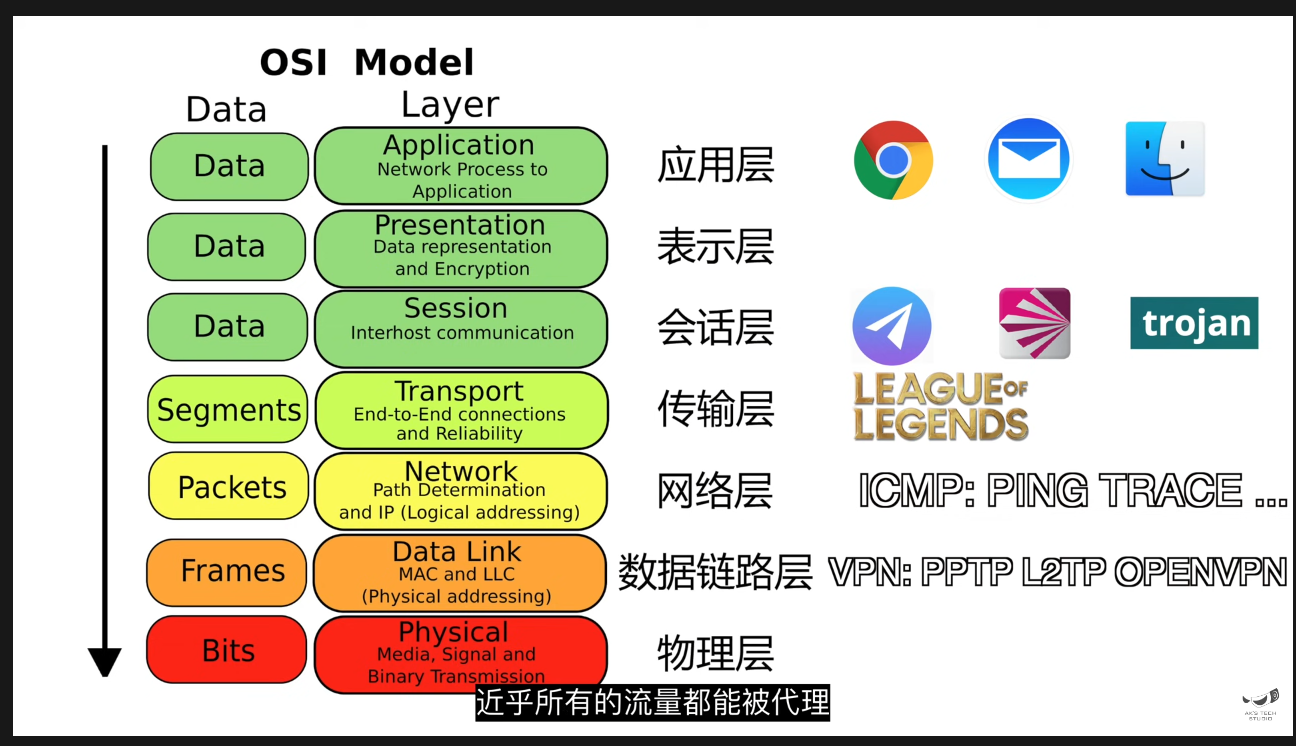

包括ICMP流量,通通走代理;

VPN在网络层级中无线接近最底层,相当于建立了一个虚拟网卡,网络设备上几乎所有的流量都会被强制接管,甚至在第三方眼中,你的IP都会变成VPN服务器的IP;

前面的很多都是在网络层级中的应用层的会话层,所以很多流量都无法被代理;

这就是为什么你开了Shadowscoks全局,也不能通过代理打游戏,以及ping,和trace这些ICMP指令无法通过代理的原因;

不过有些特别的工具可以通过虚拟网卡的设个方式实现强制接管这个流量,比如说SSATP,Proxifier,

tun2socks等等,包括ping和trace等这些ICMP指令都跑在第三层网络层,这就是为什么你开了Socks5代理之后,依然可以用ping来确定你本地计算机到代理服务器的通讯延迟RTT,而不是代理服务器到自己的RTT,因为层级更低,流量不通过socks5代理转发。

VPN跑在哪呢,目前主流的VPN协议,PPTP,L2TP,OpenVPN和SSTP都跑在第二和第三层,网络和数据链路层。所以VPN的一大优点在于近乎所有的流量都能被代理。

VPN的流量特征以及被GFW完美探测并封锁了,现在能用的VPN主要都是海外供应商,采取不断更换IP的方式来对抗GFW,稳定性极差,而且相对比较贵;

蓝灯,Astrill,NordVPN,ExpressVPN等等原理都是一样的,采用的协议也都是主流的PPTP,L2TP,openVPN和SSTP这些;

但是要注意一点,VPN的功能是加密通讯,保证数据安全和用户隐私性,设计原理就本身不是翻墙的;

它对于消除流量特征,没有任何应对性可言,对GFW而言,现在的VPN相当于光着屁股在墙的脸上摩擦;你能用仅代表还没封,或者是刚刚换了IP; 强烈推学习使用socks5代理的方式;

WireGuard,用来对抗美国的棱镜计划,它是用的UDP

TCP容易被GFW通过发送reset包来阻断,对UDP没有用。但是UDP流量被QoS限速是极为普遍的现象,WireGuard像是采用了比较小众的方式,看似巧妙地翻墙,但是和其他VPN一样,特征非常明显。

你能用不代表你好用,你好用不代表被人能用。不推荐。

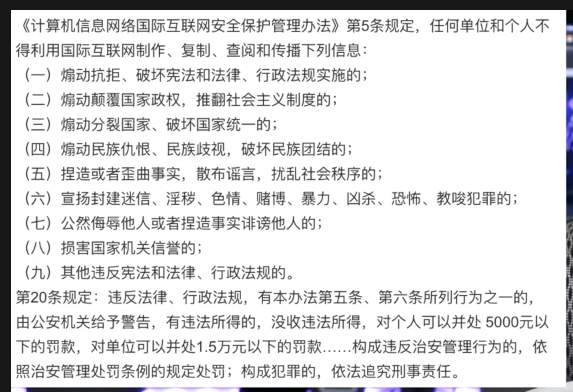

8、翻墙是不是犯罪?

西方的软实力,现在比中国还强,如果防火墙一点都没有的话,那么你想叫13亿中国人讨论什么问题就讨论什么问题,我可以给你设计一计,这是不行的。

还有一个教授贩卖翻墙工具的行为,实际上是在扩大翻墙技术的使用范围,让更多无法掌控其行为的人接触到翻墙工具,从而增加了他们通过翻墙触犯法律的风险。

9、最好的科学上网方式 / 辟谣永不被墙的【国际专线IPLC和IEPL】内网机场行业背后的事情

内网线路,【IPLC】还有【IEPLC】线路;

内网线路算科学上网,但不算翻墙,因为内网线路不受到GFW的审查,也就是IPLC和IEPLC不过墙;

内网的需求是一般是一些大型的跨国企业或者是组织机构,他们提出来的,他们的硬性要求就是 稳定 低时延 和最好的可靠性,所以普通用户使用的公网,自然是无法满足他们的,内网线路最大的客户也都是这些机构,尤其是银行 金融交易 大型跨国公司,你想一下这些客户,怎么可能跟我们普通网民一样,接受数据包跳转几十上百次,然后还冒着数据包丢失在公网的汪洋大海中的这种风险;

所以很自然的,他们就有内网的需求,国际专线节省了大量的跳转和转发,最大的程度保证了可靠性和稳定性,走了内网专线,自然就不经过公网和国际出口的审查,也就是你们说的不过墙;

IPLC 「International Private Leased Circuit」;

IEPL 「International Ethernet Private Line」;

所谓的内网指的就是数据通过内部网络传输,不转到公网;OSI模型 IPLC是通过物理层,把两个点互相连接组成的局域网,IEPL是通过数据链路层 连接点对点或者是多点对多点连接起来,本身不管是IPLC还是IEPL,其实组的都是内网;

通过内网想要连接互联网,还是需要额外的一个步骤,就是把数据转发到公网;

说白了不管是IPLC还是IEPL,都只是负责发送数据的电路而已,并不拥有访问互联网的能力,我们说的内网,只是连接两个点而已,想要访问公网 ,IPLC的两端还是需要接入当地的机房,再接入互联网;

全局IPLC:所谓的全局就是指你的数据包,直接进入内网专线,不经过跳发,直接传输到专线的出口;

但是我们通过机场走内网专线,实际情况不是IPLC全局,而是经过你的本地网络,小区网络,然后接入互联网,然后再连接到IPLC中转节点,这个时候才进入专线; 所谓的内网专线,其实就是中间的那么一小段而已;

我么平时访问的大机场,其实是有效绝对安全就只是中间的那么一小段距离;而内网专线,是点对点;

IPLC是纯粹的物理层传输电路,技术实现上是通过「TDM」,也就是「Time Division Multiplexing」,「时分复用」实现的数据传输,通过极低的时间差(不用来回跳,零跳发),来区分不同的用户和业务数据,本质上是需要依赖一个路由器的;

IEPL是纯粹的以太网电路,通过设备间的MAC地址通讯,少了一层路由设备,相比IPLC延迟能做到更低,由TDM 也就是「Time Division Multiplexing」,导致的抖动也会减小;

一般的专线都是谁在用 银行证券交易 跨国大公司 数据中心,还有CDN内容分发

IPLC对我们而言,最大的意义就是出境方式稳定可靠,不用担心哪一天比如说shadowsocks或者V2ray加密不可靠了;

你用来跨境的这一段IPLC内网没问题,但是你本身接入IPLC之前这一段,多数情况下可能是BGP,这一段如果做得不好,丢包 拥堵 QoS,接入IPLC之前你就500多的毫秒的延迟,那你IPLC这一段 延迟一毫秒 完全不丢包 1G带宽,是不是就没有那么重要了;

上游供应商都是按照带宽计费的,只有下游或者受到上游限制,才会按照流量计费。有这种限制,就说明他们的线路不够优质,可能转了很多次手了。注意这里是线路供应商,不是指机场,机场按流量计费是非常正常的,也是有必要的。

区别机场好坏的一个重点就在这,就是机场有没有技术能力,能把他们客户的数据 在送入内网线路之前的这条通道优化好;

机场运作的模式 和为什么会有超卖的现象:

机场不是说卖了1000个给像你们这样的客户吗,后来机场发现100万的成本,卖给你们1000个人,每个人收1000块钱,也就刚刚平掉了采购线路的成本,一分钱没赚,加上机场本身的运营和人员,没有利润不说 还要倒贴钱,这个时候机场决定,如果继续只卖1000个人,怕是要赔得连裤衩都没了,所以就只能多卖1000个人,这样一来机场就有了2000个用户 对吧,同时刨去了成本,额外有了100万的利润,拿这些利润来给人员开工资和盈利,但是发现 现在2000个用户,线路承载不了这么多的数据量,于是就会限制每个人的流量;

比如说一个月一个人就给你限制1T的流量

做了一个月之后,发现不行 还是承载不了,于是就让每个人只有500G的流量,发现还可以 承载得了

而且还有冗余,于是就搞一些登录随机赠送额外流量的一些小功能,或者说开通这种「Affiliate」这种推荐码,让你们帮他们去做推广,或者优化自己的负载均衡的这些机制,想方设法让2000个用户,岔开使用的时间和线路,避免高峰拥堵,再或者扩个容 买更多的线路,这个时候就要看机场的技术和运维能力了;

所以大机场之所以能做大,基本上都是真的有技术;

一条拥堵的内网线路

再加上应对的负载的技术能力差

可能还不如CN2

或者是163骨干网

To B业务赚钱,对公业务;

花卷自己不做机场,他们算是一个专线的经销商;

一些机场和数据中心,因为资质问题,可能无法直接对接到电信这样的顶级供应商,他们就只能买花卷或者是其他的,像花卷这样的二级供应商,从他们这买线路;有些买到线路之后去做机场了,有些买了花卷的这些线路,做了下游,自己本身就做了下游线路的分销商;

假如说我直接从电信买了一条IPLC然后卖给了三家机场

三家机场又卖了科学上服务给你们

那么机场运维和负载如果做的不好

直接影响到的是你们

跟我没关系

但是如果我自己的运维负载做的不行

会影响我下面的所有机场

和机场下面的你们所有人

如果说电信做的不好

电信下面的我 我下面的机场 机场下面的你们所有人都全炸

所以体验好的一些大机场

就是因为上游少

不受到太多的影响

小机场往往没有采购的优势

对接不到上游的一些资源

很容易就被上面多层影响

其他的IPLC供应商,比如说 还有沪日线路做的比较出名的CloudIPLC这些供应商;

为什么有些大机场,会要求你们的个人资料,我知道你们很不喜欢和支持这一点,甚至还冠上什么爱国机场之类的称呼,但是你们不知道的是,越大的机场对接到的上游线路,就越接近顶级 也就越接近电信,也就越严格,大机场之所以大,是因为人家做的是正经生意,卖的也是合法线路;

名义上是提供给这些跨国做生意的企业,和正当翻墙的正当境外网络服务访问的这些需求,那么肯定就要遵守国家的相关的法律法规,所以需要统计用户信息;方便出了什么事情之后配合调查,目的就是为了追查到个人;

内网线路IPLC和IEPL本身不受审查,但是以深港专线为例,虽然说深圳到香港这一段不经过审查,但是从你到专线之前的那部分,理论上是可以通过机场来审查到你的。另外阿里云这样的服务提供商,也是有可能对网内的流量进行审核的;

网络信息时代,没有真正的数据安全,你的个人数据,可以以任何形式泄露出去,所以要么就彻底断网 跟世界脱轨,要么就最大程度的自我保护就就行了;

当然如果你做了一些违法乱纪的事情

你可得小心了

就好像一个主干路上有一个摄像头

配合我们国家的天眼项目

每天流量可能几万人

平时谁会盯着摄像头一个一个人的看你的隐私

看你是谁

除非抓罪犯 对吧 人脸识别一抓一个准

我们的个人信息

在互联网流量里面

就像融入大海的一滴水一样

把你单独过滤出来

就要看有没有必要和价值了

我们普通人个人信息

其实没有那么重要

别太把自己当回事

10、机场为什么会跑路?有哪些比较大的机场?

薯条,RixCloud,魅影,BlinkLoad,海豚湾,佩奇,Boslife,AAEX

后来我就自己弄了两条VPS线,都是BandWagon 还有DigitalOcean 还有Linode这些大厂的线路 配合软路由使用;VPS的问题太折腾 时间成本也太高,不过因为我是老用户资费比较低,所以现在还有两条Linode的日本传家宝线路还在继续续费 当个备用;

再后来我尝试过老毛子固件的路由器配合机场节点,但是路由器性能瓶颈比较大,再加上路由器自定义功能也不够强 也不够有弹性,最后用软路由结合机场节点 我稳定用了大半年,但是还是觉得不够方便,我的需求是长期在一块屏幕上 比如说后面那块屏幕上显示网络占用和性能情况,而且能够根据自己的需求简单的添加规则和策略,软路由因为要登录软路由后台,而且监控网络也不够直观,最后我也不怎么用了,最近一两年我的用法比较稳定在了使用Surge,配合一台Mac mini走网关模式 带动家里所有的设备上网,但是上个月Surge进行了一次大更新 可以说是质变,之前版本的Surge是通过接管局域网设备所有的网络流量 集中管理,最新的Surge直接把自己做成了真正意义上的一台软件层级的网关,把网关模式做得非常方便 功能也超级强大 管理和监控也非常的直观,而且配合最新的M1芯片的Mac mini,性能完全没有瓶颈 功耗也可能比软路由还低,待机状态下整机功耗可能才几瓦

绝大多数人用机场的方法都是在手机上,选择一个节点然后开全局 或者是根据GeoIP做分流 或者是预设的白名单;

Quantumult QuantumultX Surge Shadowrocket Surfboard Clash这些主流的软件都支持自定义规则和策略,认真梳理一下自己的需求和用法 然后掌握规则的写法和语法,这件事做好了是可以一劳永逸的;